长期静态跨账户访问S3,采用 IAM Role 授权跨账户方法

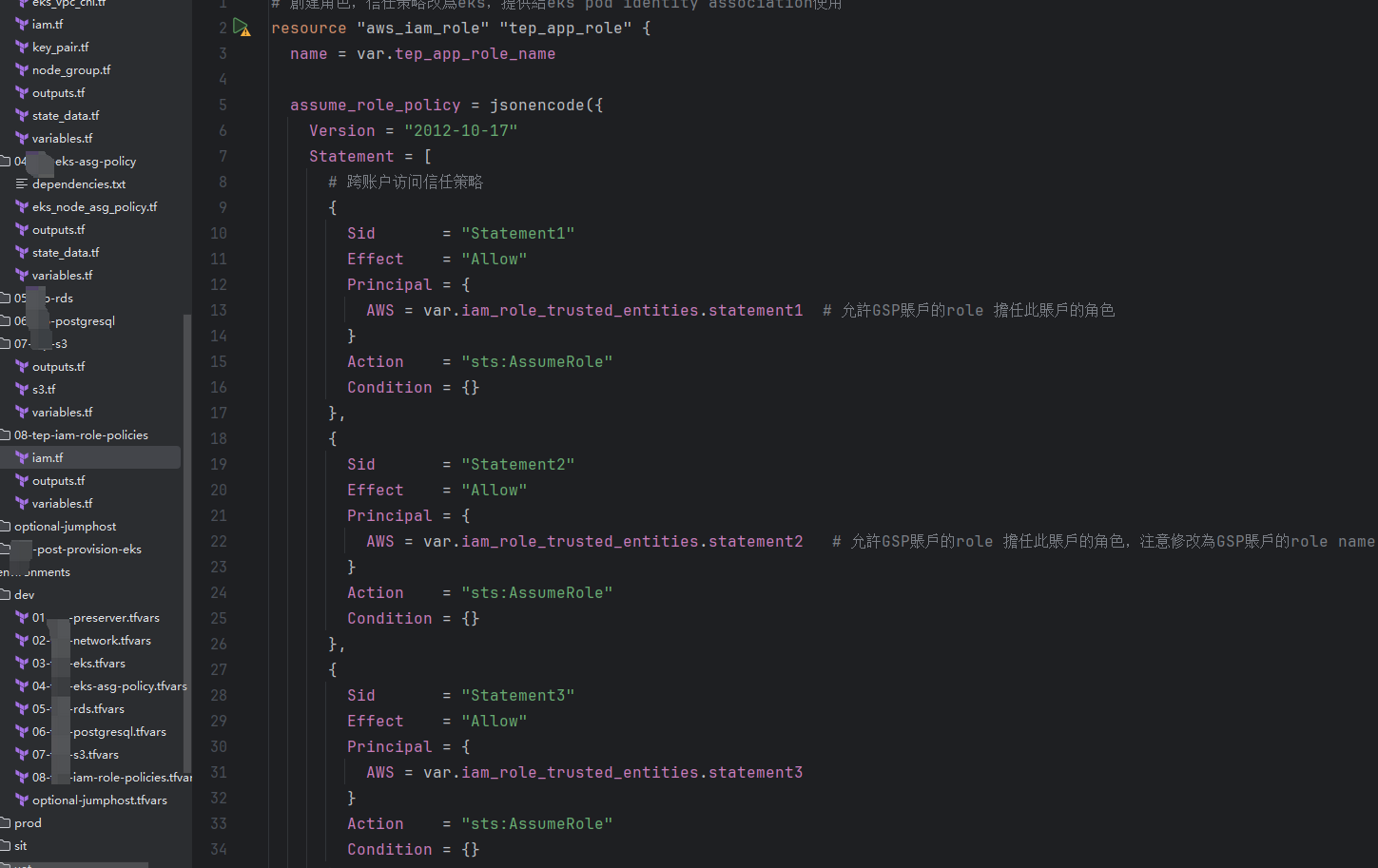

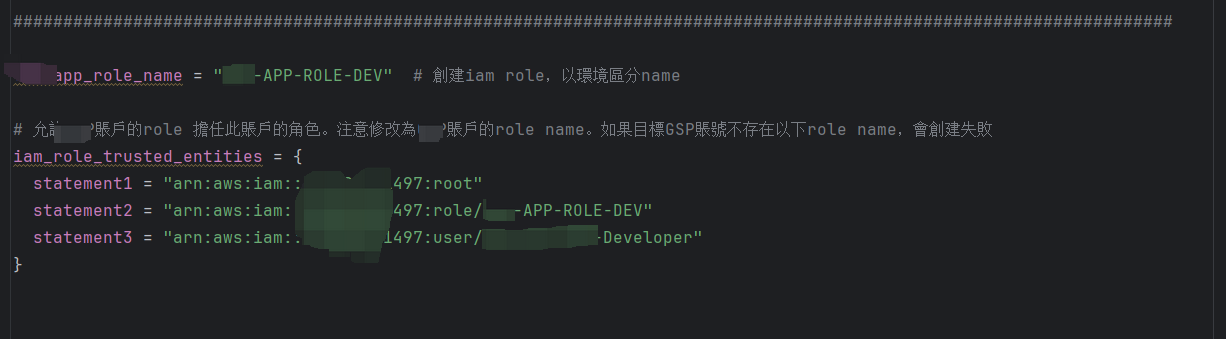

- 账户 A 创建一个 IAM 角色

Role-A,账户 B 的用户/角色 并允许 账户A担任此角色。 - 账户 A 的用户调用

sts:AssumeRole获取临时凭证。 - 使用临时凭证访问账户 B 的 S3 存储桶。

总体链路:账户A pod identity => IAM Role => STS => 账户B Role => S3

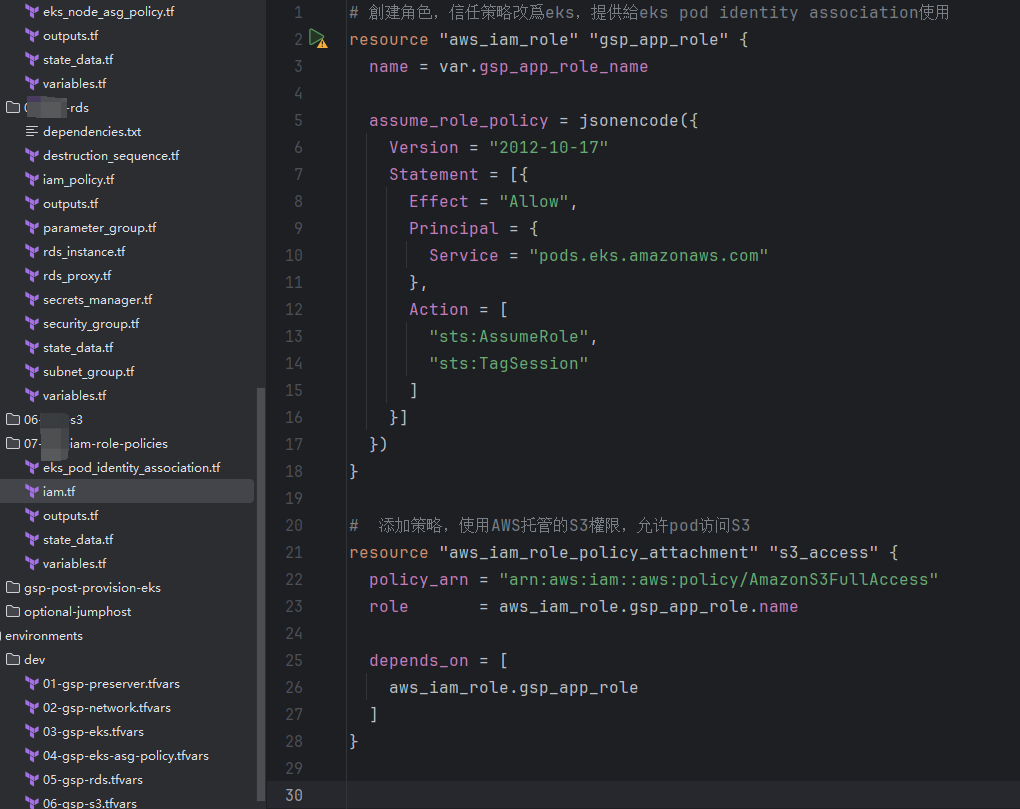

1. 账户A创建个role,并授权S3权限

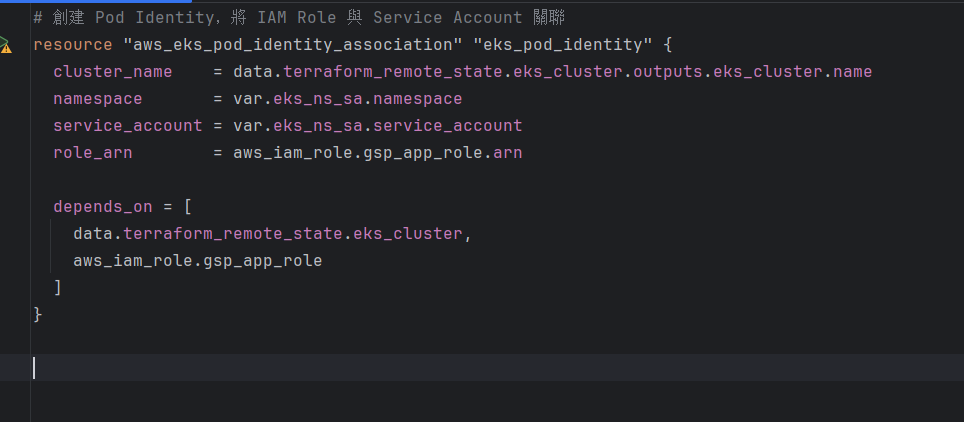

2. 账户A创建pod_identity_association,关联role

3. 账户B创建role,设置跨账户访问信任策略,授权S3权限

注意:信任策略里面的arn,需要填写账户A的arn,账户A必须要存在role

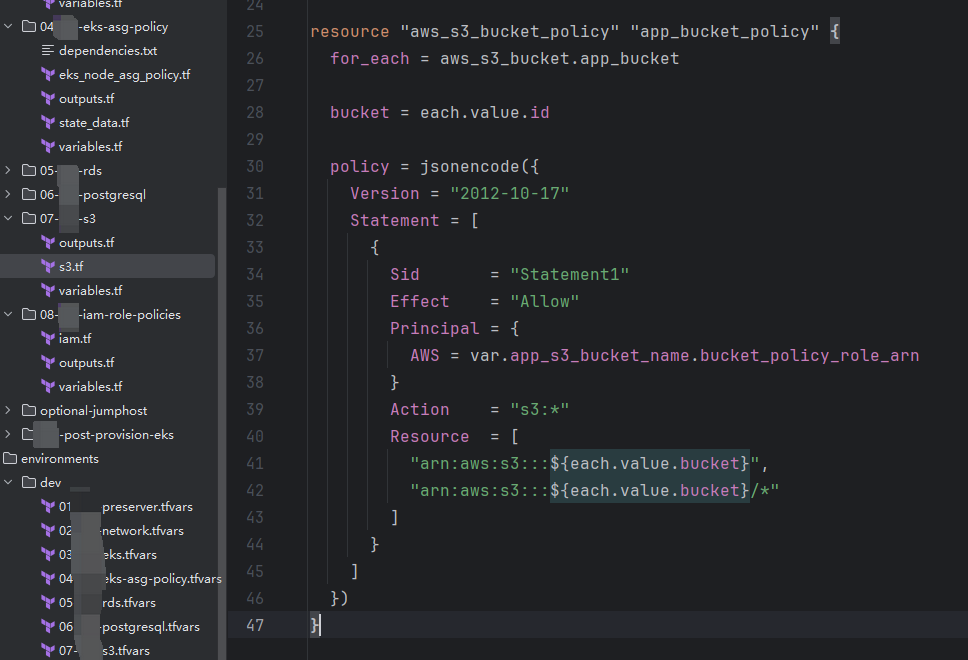

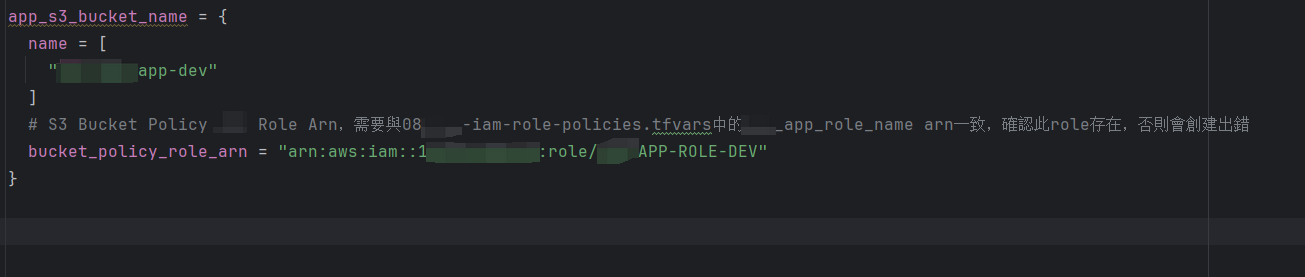

4. 账户B设置S3的访问策略

注意:策略里的role arn,填写的是当前账户B的role arn